题解

攻防世界CTF题解

老板别骂我 我会继续努力的 这不是全部

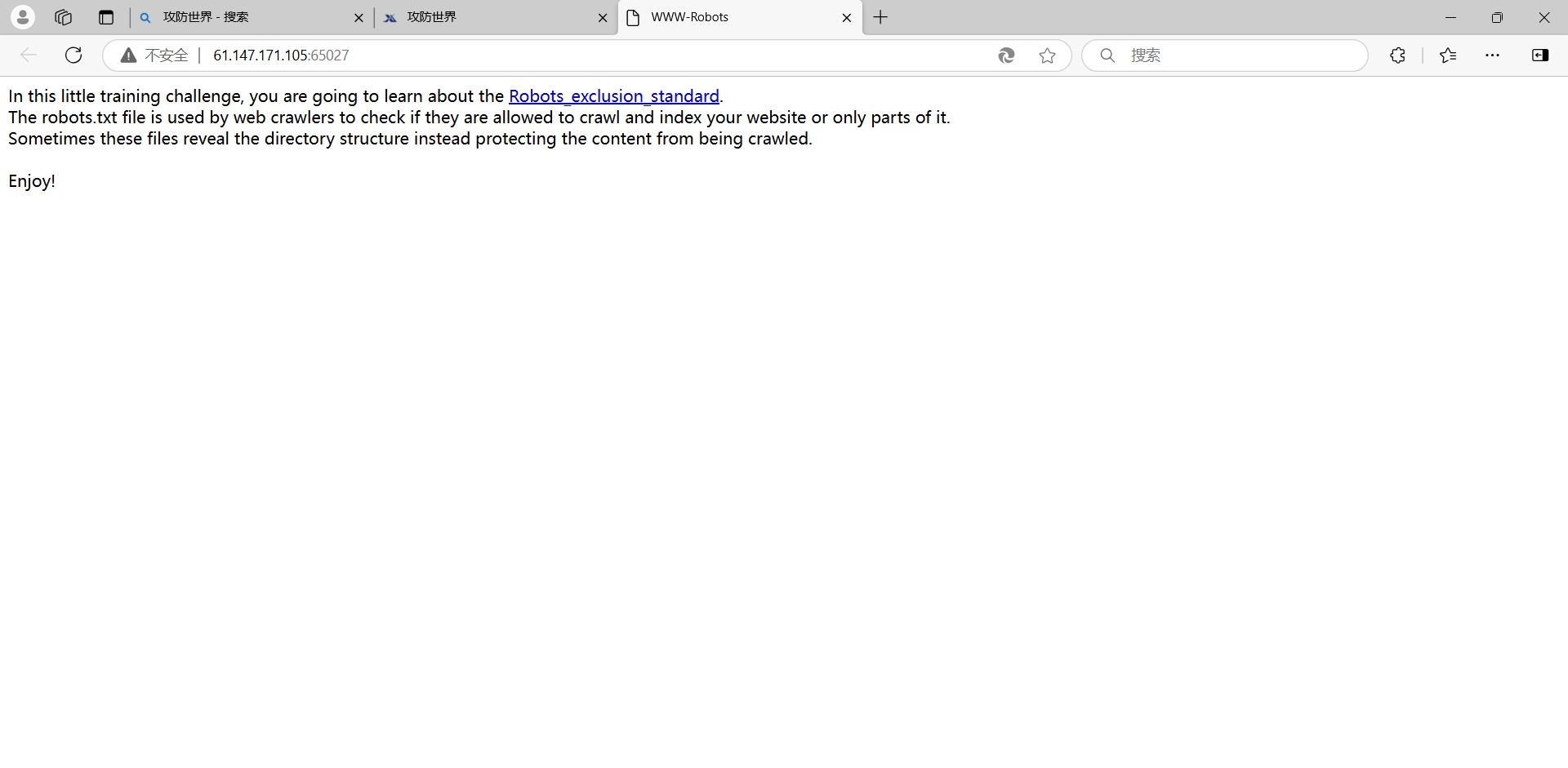

NO.1 web:Training-WWW-Robots

可以看到,本题大致讲解了一个名为robots.txt的文件,通过去查询资料发现robots.txt是一个服务器隐藏的文件用来隐蔽一些,不想被看到的文件

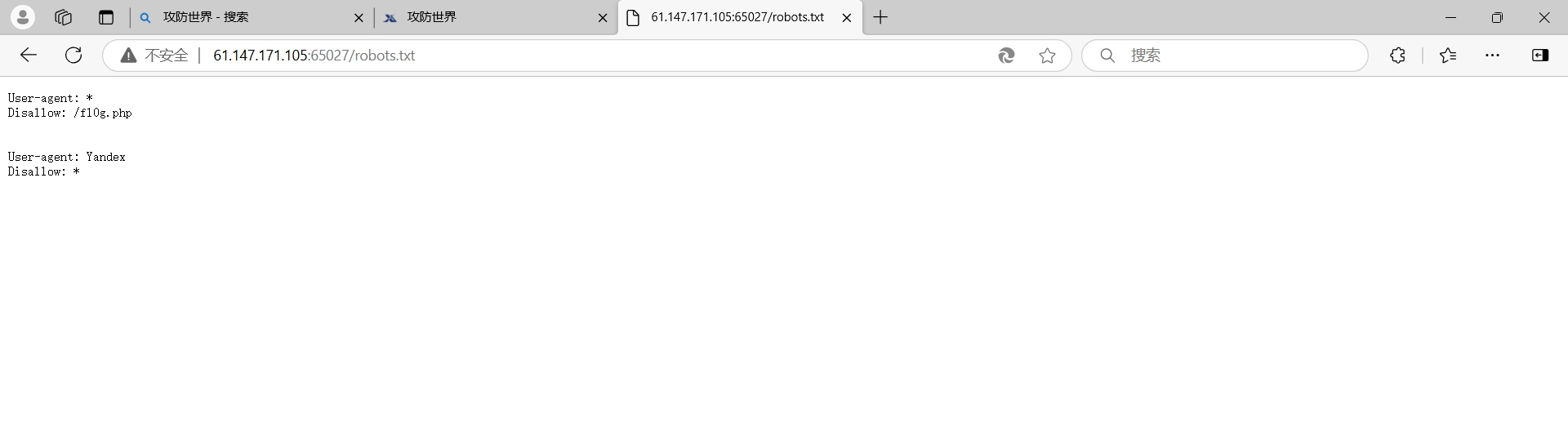

既然原理知道了,那我们直接在网址上输入robots.txt

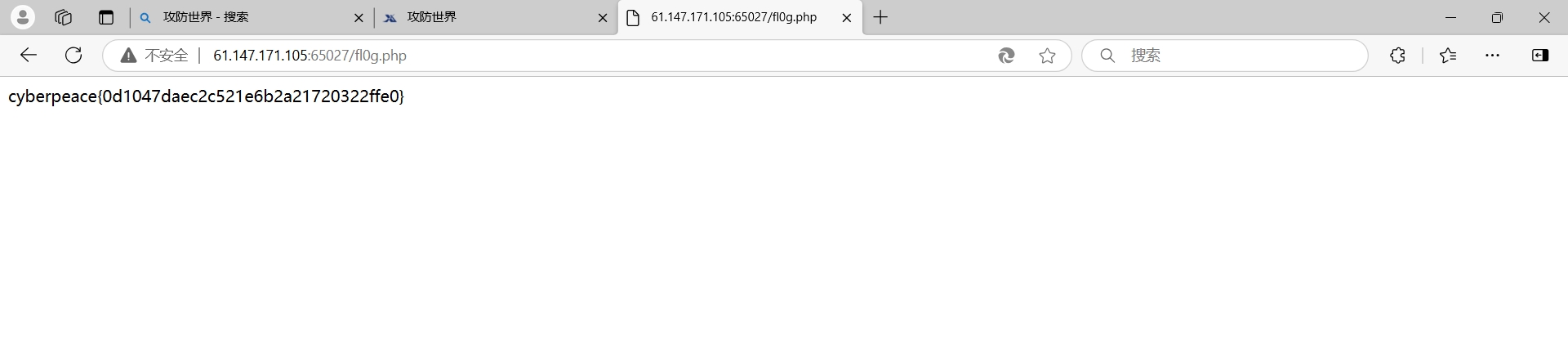

发现他隐藏了一个名为fl0g.php的文件 那么我们直接输入网址访问即可

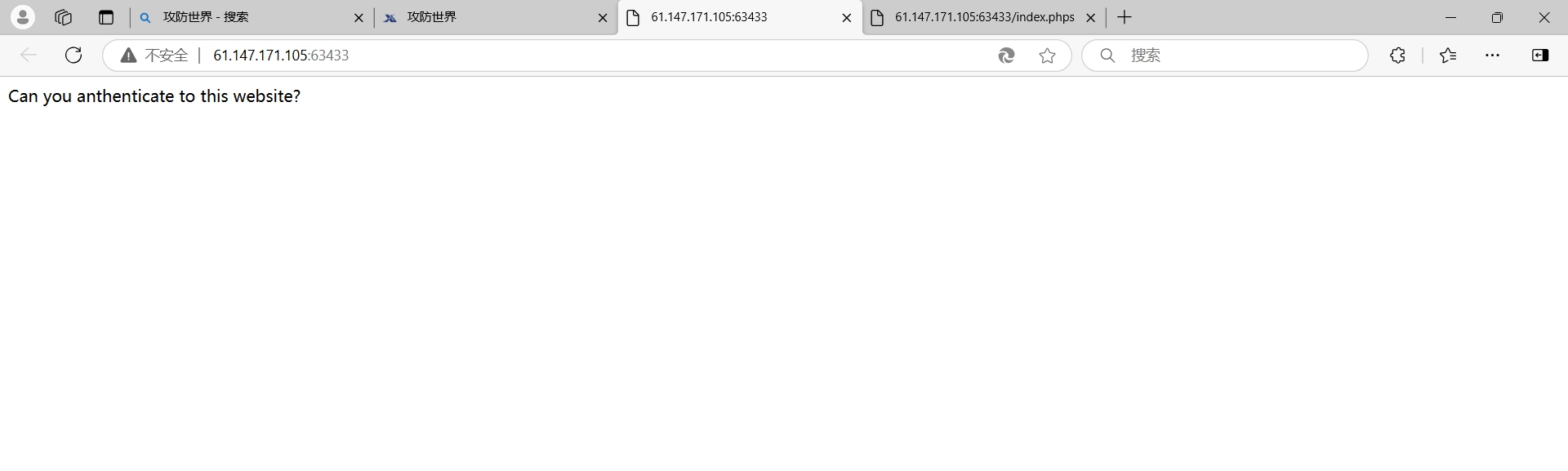

NO.2 PHP2

本题目打开靶场之后 发现一串文本

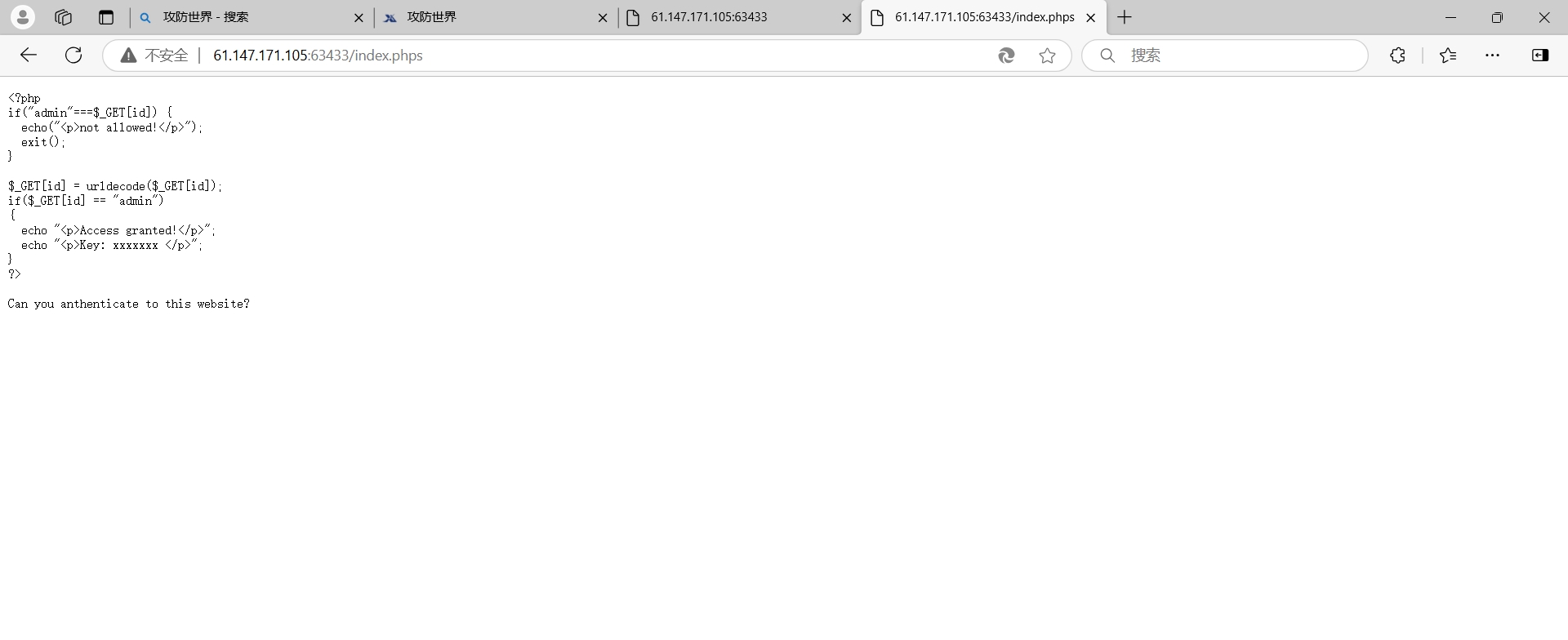

让我们找到真正的web题 ctrl+u查看源码之后也没有发现什么异常 那么放进Bp抓包 也没有什么异常 只能在网址中动手脚了 既然题目提示说是PHP放进BP 把网址加上index.php 响应改变 但是网页端无变化 那就改成 index.phps

ok 又到了喜闻乐见的查看代码时间了。if($_GET[id] == "admin")

发现要接受一个id=admin的值后才会输出key

但是注意urldecode()函数吧id值给url解码了一次 并且输入网址后服务器也会自动解码一次 也就是说id值要经过两次url编码也就是

%2561%2564%256d%2569%256e

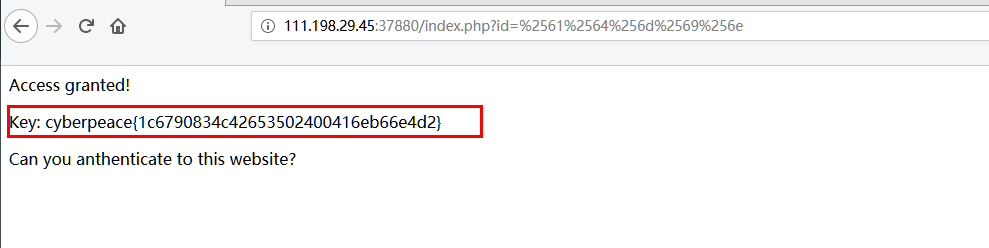

输入后结果为

NO.3 CatchCat

打开附件后是一个GPS数据 直接导入

GPS数据

可以看到一个在地图上绘制出的图片 就可以隐约得出flag

NO.4 MeowMeowMeow

看到png文件 直接拉进010 在末尾看到一串奇怪的010101010

就能隐约查看到flag

NO.5 CatCatCat

打开后看到图片和一个文本说兔子 联想到兔子密码

但是需要password 所以之能对图片动手拉入010无果 就进kali 容binwalk 查看时候复合 没有 就用strings查看是否有隐藏可打印文件

发现password 带入兔子解密

之后就用base91 还有ook密码 就得出了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 小柴胡的博客!